Facebook ausspionieren für Dummies: Firesheep

Ende Oktober stellte Eric Butler ein einfaches, nur 3MB großes Firefox-Plugin ins Netz, welches auf die Sicherheitslücken von Angeboten im Internet aufmerksam machen sollte. Firesheep ist ein “Packet Sniffer”, welches in offenen Netzwerken auf Cookie-Fang geht, die User von Servern zurückbekommen, wenn sie sich irgendwo mit ihren Log-In Daten anmelden.

Im Grunde nichts neues, aber durch die Einfachheit der Handhabung und aufgrund des großen Medialen Interesses bewegen sich die Downloadzahlen langsam auf die Million zu.

Man muss also nun jederzeit damit rechnen, von Möchtegern-Hackern abgehört zu werden – ein Schutz dagegen ist für den Laien nur mit Zusatzprogrammen möglich (Tipps am Ende des Beitrags), solange die Betreiber selbst nicht auf das sichere https-Protokoll umstellen.

Um mir vor Augen zu führen, wie das Programm funktioniert und wie leicht es ist, Zugriff zu fremden Konten zu erlangen, habe ich einen Freund (der sicherheitshalber anonym bleibt) gebeten, das Plugin einen Tag lang nebenbei laufen lassen, während er von einer Bibliothek zur nächsten fuhr, um sich Bücher für seine Forschungsarbeit auszuborgen. Da die Privacy für viele wie auch für mich ein heikles Thema ist, garantiere ich hiermit, keinerlei Daten ausgelesen, gespeichert oder auf irgendeine Art missbräuchlich verwendet zu haben! Die Verwendungsmotivation war also sozusagen von rein wissenschaftlichem Interesse.

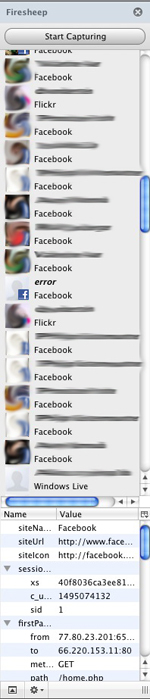

Hier links seht ihr, wie das Plugin-Fenster am Ende des Tages aussah. Ich war schockiert. Nicht nur die aktiven Logins im Netzwerk wurden gesammelt, nein, man konnte sie sogar mit nach Hause nehmen! Mit einem Doppelklick auf den Namen hatte man sogar abseits des “Tatortes” den vollen Zugriff auf eine Facebook-Seite – und zwar scheinbar so lange bis sich der jeweilige Nutzer irgendwann von Facebook ausloggt (was manche so gut wie nie machen) oder der Angreifer das PlugIn beendet bzw. den Browser neu startet.

Hier links seht ihr, wie das Plugin-Fenster am Ende des Tages aussah. Ich war schockiert. Nicht nur die aktiven Logins im Netzwerk wurden gesammelt, nein, man konnte sie sogar mit nach Hause nehmen! Mit einem Doppelklick auf den Namen hatte man sogar abseits des “Tatortes” den vollen Zugriff auf eine Facebook-Seite – und zwar scheinbar so lange bis sich der jeweilige Nutzer irgendwann von Facebook ausloggt (was manche so gut wie nie machen) oder der Angreifer das PlugIn beendet bzw. den Browser neu startet.

Am schlimmsten war für mich zu sehen, dass Firesheep sogar ein “Windows Live” Konto abgefangen hatte – also Vollzugriff auf einen Email-Account(!), was dann wirklich heikel ist, weil man via Email gerne Passwörter oder andere sensible Daten gesendet bekommt.

–> Wie man sich schützen kann:

keine unverschlüsselten Netzwerke verwenden

Ein Passwortschutz sollte für das Heimnetzwerk auf jeden Fall reichen, nicht aber für öffentliche Netzwerke. Hat der Angreifer Zugang zu diesem, kann er genauso den Datenverkehr abhören.

Das Netz sollte also zusätzlich SSL verschlüsselt werden.

Software

Blacksheep für Mac

FireShepherd für Windows

HTTPS Everywhere (zwingt Seiten zur https-Verbindung, falls vorhanden)

VPN

In meinem letzten Blogeintrag habe ich mich ausführlich mit VPN-Netzwerken beschäftigt. Man kann damit nicht nur Länderbeschränkungen umgehen und anonym surfen – sie helfen auch vorzüglich gegen Attacken im Netzwerk.

Mobiles Internet verwenden

Surfen mit einem Datenstick oder über ein gethetertes Handy

LogIns überwachen

Wenn man mal unbedingt in einem öffentlichen WiFi seine Mails checken muss: einloggen, abrufen, lesen, ausloggen! Ist das Session-Cookie abgelaufen, kann der Schnüffler nicht mehr auf den Account zugreifen. Passwörter werden sowieso immer sicher übertragen und können nicht ausgelesen werden, weiters kann man mit Firesheep soweit ich weiß nicht auf Kern-Benutzereinstellungen zugreifen (also zB. keine Konten löschen oder Passwörter ändern).

Standard-Konfigurationen vermeiden

Firesheep liest serienmäßig amazon, basecamp, bit.ly, cisco, cnet, dropbox, enom, evernote, facebook, flickr, foursquare, github, google (behoben!), gowalla, hacker news, harvest, windows live, ny times, pivotal tracker, toorcon, slicehost, tumblr, twitter, wordpress, yahoo und yelp aus. Da die meisten Firesheep wohl (hoffentlich) nur als “Spielerei” verwenden und diese Einstellungen nicht erweitern, muss v.a. bei den genannten Seiten aufgepasst werden.

Bei den Seitenbetreibern beschweren

Der leichte Zugriff auf fremde Daten ist nicht die Schuld von den Programmierern des Tools. Privacy ist ein wichtiges Thema in der heutigen Welt und dass gerade Websiten mit Millionen Nutzern so schlecht mit dem Datenschtz umgehen und keine dringend nötige, problemlos implementierbare Verschlüsselung anbieten ist eine Frechheit. Das PlugIn wurde einzig mit dem Ziel entwickelt, auf diese Nachlässigkeit aufmerksam zu machen.

Die Webseitenbetreiber werden sicher auf die aktuelle Bedrohung reagieren (müssen) und bis dahin gilt: pass auf deine Daten auf!

This entry was posted on Thursday, November 11th, 2010 at 13:44. It is filed under Blog, Social Media and tagged with blacksheep, datenklau, datenschutz, facebook, firesheep, fireshepherd, hacken, spionieren, verhindern, zugangsdaten. You can follow any responses to this entry through the RSS 2.0 feed.

2 Responses to “Facebook ausspionieren für Dummies: Firesheep”

Leave a Reply to Dominik

Kategorien

Mein Vimeo

Guten Tag,

wir haben in der Schule eine Informatikwoche und wir haben das Thema Sicherheit. Wir wollen so auf die Gefahr aufmerksam machen. Aber als wir das Programm testen wollten bekamen wir nichts rein. Wir haben es an verschiedenen Locations wie McDonalds und Starbucks ausprobiert. An was kann das liegen dass es nicht funktioniert?

Danke für eine Antwort!!

Hey Samuel!

Der Beitrag ist nun schon fast 3 Jahre alt, seitdem haben alle Dienste ihr System auf https umgestellt – die Zugangsdaten werden also nun verschlüsselt übertragen und können nicht mehr abgefangen werden.